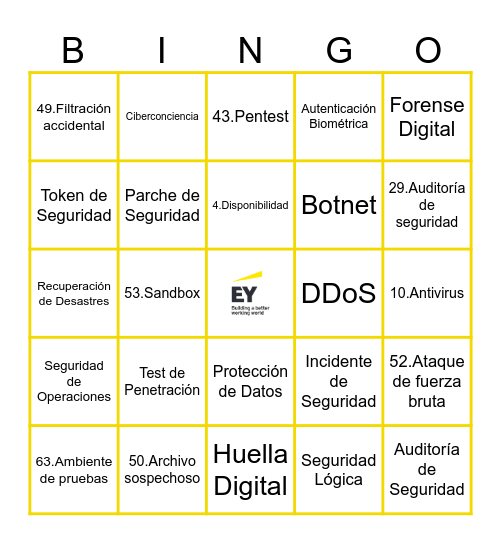

This bingo card has a free space and 150 words: Firewall, Encriptación, Malware, Phishing, VPN, Certificado SSL, Gestor de Contraseñas, Autenticación de Dos Factores, Antivirus, Ciberataque, Ransomware, Fuga de Datos, Botnet, Web Oscura, Parche de Seguridad, Seguridad de Red, Respuesta a Incidentes, Inteligencia de Amenazas, Ingeniería Social, Codificación Segura, Hacking Ético, Análisis de Vulnerabilidades, Ciberdefensa, Ciberespionaje, Criptografía, Seguridad de la Información, Ataque de Fuerza Bruta, DDoS, Exploit, Seguridad Física, Seguridad Lógica, Ciberdelito, Seguridad Perimetral, Amenaza Persistente Avanzada, Seguridad de Aplicaciones, Backup, Seguridad en la Nube, Control de Acceso, Auditoría de Seguridad, BYOD, Cifrado de Datos, Seguridad de Endpoint, Forense Digital, Gobernanza de TI, IDS, IPS, Keylogger, Mitigación de Riesgos, Seguridad de Operaciones, Penetración de Red, Política de Seguridad, Protección de Datos, Recuperación de Desastres, Red Tor, Rootkit, Sandbox, Scam, Seguridad de Servidores, SIM Swapping, Spoofing, Spyware, Test de Penetración, Token de Seguridad, Troyano, Zero Day, Autenticación Biométrica, Ciberconciencia, Ciberseguro, Firma Digital, Huella Digital, Incidente de Seguridad, Monitoreo de Red, Seguridad de Base de Datos, Seguridad Móvil, Vulnerabilidad, 1.Seguridad de la Información, 2.Confidencialidad, 3.Integridad, 4.Disponibilidad, 5.Dato personal, 6.Dato sensible, 7.Vishing, 8.Malware, 9.Ransomware, 10.Antivirus, 11.Ciberseguridad, 12.Ingeniería social, 13.Contraseña segura, 14.Doble Factor de utenticación (2FA), 15.Incidente de seguridad, 16.Brecha de datos, 17.Cifrado, 18.VPN, 19.Firewall, 20.Respaldo (backup), 21.Principio de mínimo privilegio, 22.Gestión de accesos, 23.Activo de información, 24.Política de seguridad, 25.Suplantación de identidad, 26.Spear phishing, 27.Parche de seguridad, 28.Log, 29.Auditoría de seguridad, 30.ISO 27001, 31.Anonimización, 32.Fuga de información, 33.Ataque DDoS, 34.Contraseña temporal, 35.Autenticación, 36.Autorización, 37.Token de seguridad, 38.Política de escritorio limpio, 39.Acceso no autorizado, 40.Correo malicioso, 41.Ingeniería inversa, 42.SOC, 43.Pentest, 44.Vulnerabilidad, 45.Exploit, 46.Metadatos, 47.Politicas, 48.USB seguro, 49.Filtración accidental, 50.Archivo sospechoso, 51.Potección de endpoint, 52.Ataque de fuerza bruta, 53.Sandbox, 54.Hashing, 55.Cookie, 56.Acuerdo de confidencialidad, 57.Data Protection Officer (DPO), 58.Ataque Man-in-the-Middle (MITM), 59.Rol de usuario, 60.Política de contraseñas, 61.Phishing, 62.Acceso privilegiado, 63.Ambiente de pruebas, 64.Incidente de malware, 65.Trazabilidad, 66.Capacitación, 67.Segregación de funciones, 68.Ciclo de vida de la información, 69.Archivo cifrado, 70.Alerta de seguridad, 71.Monitoreo continuo, 72.Actualización crítica, 73.Fuga por ingeniería social, 74.Gestor de contraseñas and 75.Autenticación biométrica.

Gran Bingo de Riesgos | Security Awareness Month | Security Awareness Month | Security Awareness Month | Security Awareness Month

Share this URL with your players:

For more control of your online game, create a clone of this card first.

Learn how to conduct a bingo game.

With players vying for a you'll have to call about __ items before someone wins. There's a __% chance that a lucky player would win after calling __ items.

Tip: If you want your game to last longer (on average), add more unique words/images to it.